スマートフォンにクレジットカード情報や生体認証、仕事の機密データまで入れるのが当たり前になった今、「本当に安全なのか?」と不安に感じたことはありませんか。

近年はOSやアプリの脆弱性を突く高度な攻撃が増え、ソフトウェアだけの対策では限界が見え始めています。そんな中で注目を集めているのが、Samsung Galaxyに搭載されている「Knox Vault」です。

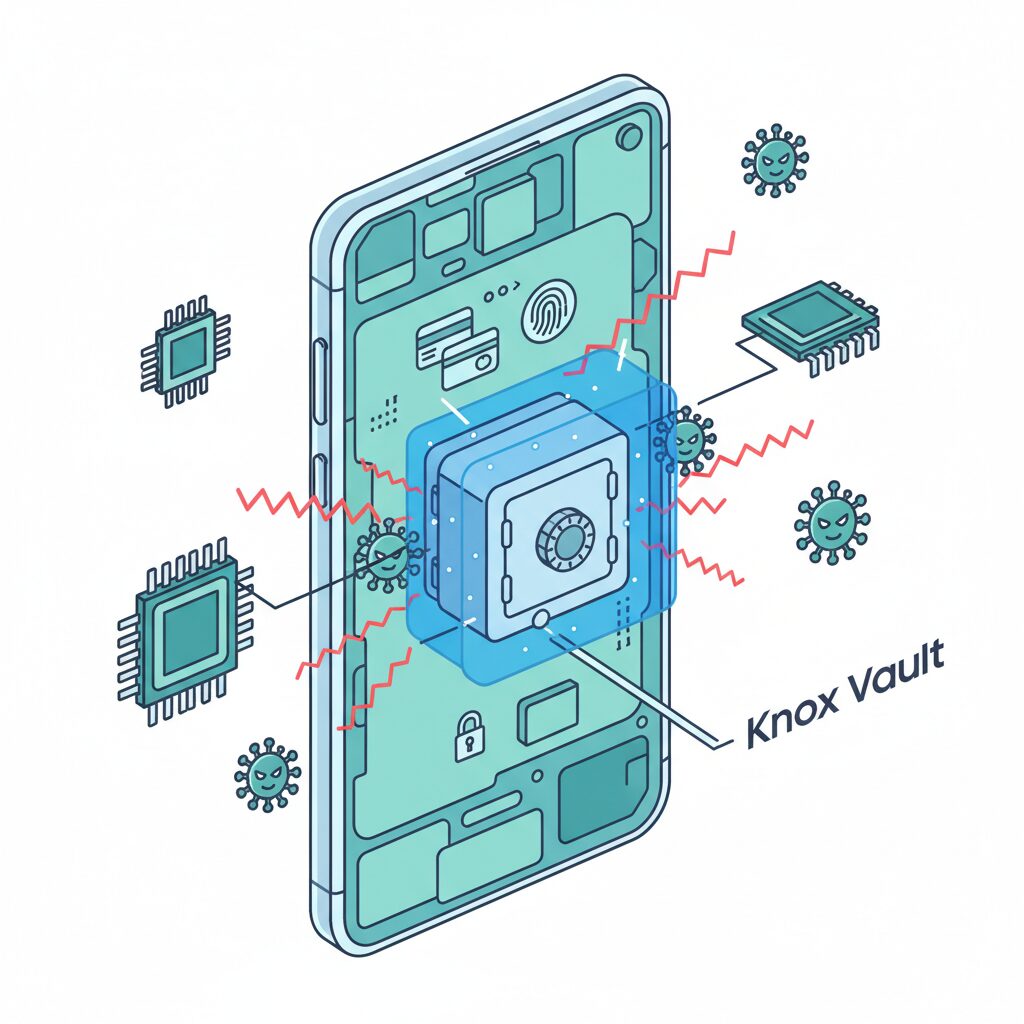

Knox Vaultは、単なるセキュリティ機能ではなく、CPUやストレージを物理的に分離した“金庫”のような仕組みをスマートフォン内部に持たせる発想から生まれました。たとえOSが侵害されても、重要な秘密情報だけは守り抜く設計が採用されています。

本記事では、Galaxy SシリーズやFoldシリーズで進化してきたKnox Vaultの仕組みを、競合技術との比較や日本独自のFeliCa・おサイフケータイとの関係、実際に発生した脆弱性事例への耐性などを交えながらわかりやすく整理します。

ガジェット好きの方はもちろん、スマホ決済や仕事利用でセキュリティを重視したい方にとって、「なぜGalaxyが選ばれるのか」が腹落ちする内容です。ハードウェア主導型セキュリティの現在地を、一緒に見ていきましょう。

スマートフォンが直面するセキュリティ脅威の変化

スマートフォンを取り巻くセキュリティ脅威は、この10年で質的に大きく変化しています。かつての主なリスクは、不正アプリやフィッシングといったユーザー操作に依存する攻撃でした。しかし現在のスマートフォンは、決済、デジタルID、業務システムへのアクセス端末として機能しており、攻撃者にとっては「個人の金庫」そのものになっています。その結果、攻撃の目的は情報窃取から、端末内部の信頼基盤を破壊する高度な侵入へと移行しています。

特に顕著なのが、OSやアプリ層を飛び越えるゼロクリック攻撃の増加です。Palo Alto Networks Unit 42によると、画像やメッセージを受信しただけで侵害されるスパイウェアの実例が確認されており、ユーザーの注意や操作だけでは防げない脅威が現実化しています。**この段階では、ソフトウェア防御のみで端末全体を守るという前提自体が揺らいでいます。**

| 時代 | 主な脅威 | 攻撃の特徴 |

|---|---|---|

| 過去 | 不正アプリ | ユーザー操作が前提 |

| 現在 | ゼロデイ攻撃 | 受信のみで侵害 |

| 現在 | 物理攻撃 | チップ直接干渉 |

さらに深刻なのが、物理的な攻撃やサイドチャネル攻撃の現実性です。SpectreやMeltdown以降、プロセッサ内部の共有リソースを悪用する手法は学術研究に留まらず、実践的な攻撃として認識されるようになりました。GoogleやApple、Samsungといった主要ベンダーが相次いでハードウェア分離型のRoot of Trustを強化している背景には、**論理分離だけでは限界があるという業界共通の認識**があります。

実際、USENIX Securityなどの学会では、信頼された実行環境そのものを古い状態に戻すロールバック攻撃や、電圧・温度変化を利用したフォールトインジェクション攻撃が報告されています。これらはOSの更新やウイルス対策アプリでは検知できず、ハードウェアレベルでの耐性がなければ防御は困難です。

このように、スマートフォンが直面する脅威は「侵入を防ぐ」段階から、「侵入されても守る」段階へと移行しています。NISTやAppleのセキュリティ設計文書でも、完全な侵害を前提とした多層防御の重要性が強調されています。**現代のセキュリティ競争の主戦場は、OSの外側、すなわちハードウェアで何を隔離できるかに移っている**と言えるでしょう。

Knox Vaultが示すハードウェア主導型セキュリティとは

Knox Vaultが示すハードウェア主導型セキュリティとは、従来のソフトウェア防御を前提とした発想から一段階踏み込んだ、物理構造そのものを信頼の基点とする考え方です。スマートフォンがデジタルIDや金融資産を保管する存在になった現在、OSやアプリが侵害される前提で設計するゼロトラスト的視点が求められています。**Knox Vaultは「破られる可能性がある領域」と「絶対に守る領域」をハードウェアで切り分ける点に本質があります。**

最大の特徴は、Android OSが動作するメインプロセッサとは別に、専用のセキュアプロセッサと独立したメモリ、専用ストレージを持つ点です。これはARM TrustZoneのような論理分離型TEEとは異なり、キャッシュやバスといった共有資源を前提にしません。Samsungの公式ホワイトペーパーでも、Spectre系サイドチャネル攻撃の構造的リスクを回避するため、物理的隔離を採用したと説明されています。

この構造により、仮にOSがマルウェアに完全制御されたとしても、Vault内部の暗号鍵や生体認証データには到達できません。実際、Palo Alto Networks Unit 42が報告したLANDFALLスパイウェア事例では、OSレベルの侵害が成立した一方で、Knox Vault内の秘密情報は保護されたままでした。**守る対象を限定し、その領域だけを徹底的に堅牢化する設計思想**が、被害の連鎖を防いだ形です。

| 観点 | 従来型TEE | Knox Vault |

|---|---|---|

| 分離方法 | SoC内の論理分割 | 物理的に独立したサブシステム |

| 共有リソース | キャッシュやバスを共有 | 共有せず専用バスを使用 |

| 侵害時の影響 | 連鎖リスクあり | 重要データは影響を受けにくい |

さらにKnox Vaultは、レーザー検知や電圧・温度グリッチ検出といった物理攻撃対策センサーを備えています。これは研究機関や政府用途で想定される、デバイス分解を伴う攻撃への耐性を意識したものです。AppleのSecure EnclaveやGoogleのTitan M2もハードウェア基盤を採用していますが、Samsungは外部ストレージを含めた分離設計を強調し、長期的な秘密保持に重きを置いています。

結果としてKnox Vaultは、スマートフォンを「高性能なコンピュータ」ではなく「常に携帯する金庫」として再定義しました。**ハードウェア主導型セキュリティとは、攻撃を完全に防ぐことではなく、侵害されても奪われない領域を物理的に保証すること**だと言えます。この発想の転換こそが、Knox Vaultが示す最大の価値です。

物理的に隔離されたKnox Vaultのアーキテクチャ

Knox Vaultの最大の特徴は、セキュリティ機能を論理分離ではなく物理分離で実装している点にあります。従来のAndroid端末では、ARM TrustZoneを用いて同一SoC内をセキュア領域と通常領域に分ける設計が主流でしたが、この方式ではキャッシュやバスなどのマイクロアーキテクチャ資源を共有します。その結果、学術界で実証されてきたSpectreやMeltdown系のサイドチャネル攻撃の影響を完全には排除できませんでした。

Samsungはこの限界を明確に認識し、Galaxy S21以降でKnox Vaultという専用サブシステムを導入しました。**Knox Vaultは、メインのアプリケーションプロセッサとは物理的に異なるプロセッサ、独立したメモリ、専用ストレージで構成されます。**Android OSがどれほど侵害されたとしても、Vault内部のデータに直接触れられない設計が根本思想です。

| 構成要素 | 物理的特徴 | セキュリティ上の意味 |

|---|---|---|

| Knox Vault Processor | メインAPとは独立したセキュアプロセッサ | OS侵害時でも鍵処理や認証が影響を受けない |

| 隔離SRAM/ROM | 専用揮発・不揮発メモリ | コールドブート攻撃やメモリスクレイピングを遮断 |

| Knox Vault Storage | UFSとは別の専用ストレージIC | 暗号鍵や生体情報がOS側に露出しない |

この構成により、Vaultは事実上「小さな別コンピュータ」として動作します。Samsungの公式ホワイトペーパーによれば、Vaultは独自のセキュアブートチェーンを持ち、起動時点から完全に検証されたコードのみを実行します。メインOSからの要求も厳密に定義されたインターフェース経由に限定され、任意コード実行の余地はありません。

特に重要なのが専用バスの存在です。Knox Vault ProcessorとVault Storageは、I2CやSPIといった暗号化された専用インターフェースで通信します。**メインシステムバスを経由しないため、バススヌーピングやDMA攻撃といった低レイヤー攻撃が成立しません。**これはソフトウェアベースのTEEでは実現が難しい防御です。

さらに、Knox Vaultは物理攻撃も前提に設計されています。半導体セキュリティの専門家が指摘するように、近年はレーザー照射や電圧グリッチによるフォールトインジェクションが現実的な脅威になっています。Vault内部にはレーザー検知、電圧・温度異常検知、ドリル検出メッシュが組み込まれており、異常を検知すると即座にロックダウンや鍵消去が行われます。

このような物理隔離アーキテクチャは、単に理論的に強いだけではありません。Palo Alto Networks Unit 42が報告したLANDFALLスパイウェア事例でも、OSレベルの侵害が起きたにもかかわらず、Vault内の秘密鍵や生体認証情報は守られました。**Knox Vaultは「侵入を防ぐ壁」ではなく、「最後に残る金庫」として機能する設計なのです。**

ガジェットやモバイル技術に関心が高いユーザーにとって、この物理的隔離は見えにくい価値ですが、スマートフォンがデジタルIDや資産を預かる時代において、最も重要な差別化要素の一つになっています。

Trusted Execution Environmentとの決定的な違い

Trusted Execution Environment、いわゆるTEEは、長年にわたりモバイルセキュリティの中核を担ってきました。ARM TrustZoneに代表されるこの仕組みは、同一SoC上で通常のOSが動くノーマルワールドと、機密処理を行うセキュアワールドを論理的に分離します。

しかし近年、この「論理分離」そのものが限界を迎えていることが、学術研究や実攻撃の双方から示されています。Googleや大学研究者によるSpectreやMeltdown系の研究が示す通り、**キャッシュや分岐予測器などの共有リソースは、理論上も実務上も攻撃対象になり得ます**。

Knox Vaultが決定的に異なるのは、分離の前提を論理から物理へと切り替えた点です。Samsungが公式ホワイトペーパーで説明しているように、Knox VaultはメインAPとは別のセキュアプロセッサ、独立したROMとSRAM、さらに専用バスで接続された分離ストレージによって構成されています。

| 観点 | 従来のTEE | Knox Vault |

|---|---|---|

| 分離方式 | 同一SoC内の論理分離 | 物理的に独立したサブシステム |

| メモリ | キャッシュやDRAMを共有 | 専用SRAMとROMを使用 |

| OS侵害時の影響 | 間接的影響を受ける可能性 | 影響を原理的に遮断 |

この違いは、OSが侵害された場合に顕著になります。Palo Alto Networks Unit 42が分析したLANDFALLスパイウェア事例では、Android OS内部のコード実行が成立しても、**Knox Vault内の暗号鍵や生体認証情報は一切取得できなかった**と報告されています。

一方でTEEモデルでは、セキュアワールド自体が直接破られなくても、共有ハードウェアを介したサイドチャネルやロールバック攻撃が研究レベルで成立していることが、USENIX Securityなどの論文で指摘されています。

Knox Vaultはこのリスクに対し、専用タイマーやe-fuseを用いたハードウェア強制のロールバック防止、さらには電圧や温度グリッチを検知するセンサーまで組み込んでいます。**攻撃をソフトウェアで防ぐのではなく、物理法則の壁で止める発想**が、TEEとの最大の分岐点です。

結果としてKnox Vaultは、「安全な実行環境」という抽象概念に留まらず、「侵害されても最後まで守られる金庫」として機能します。この設計思想の転換こそが、TEEとの決定的な違いと言えます。

Apple Secure Enclave・Google Titan M2との比較

ハードウェアベースのセキュリティという観点で見ると、Samsung Knox Vault、Apple Secure Enclave、Google Titan M2はいずれも「信頼の基点」を担う存在ですが、その設計思想と強みは明確に異なります。単純な優劣ではなく、どのレイヤーをどこまで隔離するかという戦略の違いが、実際の安全性や使われ方に影響しています。

まずGoogle Titan M2は、完全に独立したディスクリートチップとして実装されている点が最大の特徴です。Pixelシリーズでは、RISC-VベースのTitan M2がメインSoCとは別部品として基板上に配置され、ブート検証や鍵管理を担います。Googleの公式セキュリティ解説によれば、この構成はサプライチェーンの検証可能性と物理的分離を最優先した設計で、研究者による解析や第三者監査との親和性が高いとされています。

一方でApple Secure EnclaveはSoC内統合型です。Apple Siliconの同一ダイ上に存在しつつ、専用メモリと独立したブートチェーンを持ち、iOSから厳密に隔離されています。Appleの開発者ドキュメントでも強調されている通り、Face IDやTouch IDと密接に連携し、認証処理の高速性とユーザー体験の一貫性を重視した設計です。OSとハードウェアを垂直統合するAppleらしいアプローチと言えます。

これに対してKnox Vaultはハイブリッド構成を採用しています。セキュアプロセッサはSoC内にありながら、秘密情報を保存するストレージは物理的に独立したICとして分離されている点が特徴です。Samsungのホワイトペーパーによれば、この分割設計により、高速な認証処理と長期的な秘密保持の両立を図っています。特に外部ストレージを専用バスで接続する構造は、バススヌーピングやコールドブート攻撃への耐性を高めています。

| 項目 | Knox Vault | Secure Enclave | Titan M2 |

|---|---|---|---|

| 物理構成 | SoC内プロセッサ+外部ストレージ | SoC内コプロセッサ | 完全独立チップ |

| 統合の強み | エンタープライズ・決済基盤 | iOS・生体認証 | 検証性・透明性 |

| 想定用途 | 政府・法人・ID管理 | 個人利用中心 | 開発者・研究者志向 |

認証評価の面でも違いがあります。Samsungはコモンクライテリアに基づくEAL 5+や6+といった数値を積極的に公開しており、政府調達や規制産業での説明責任を重視しています。対してAppleは評価詳細をあまり開示せず、設計全体の信頼性をブランドと実績で示すスタンスです。Googleは学術研究やバグバウンティとの連携を通じて、安全性を外部から検証可能にする姿勢が目立ちます。

つまり、Knox Vaultは「組織と社会インフラ向け」、Secure Enclaveは「体験最適化型」、Titan M2は「検証重視型」という性格の違いがあります。同じハードウェアセキュリティでも、誰のために、どこまで守るのかという問いへの答えが異なる点こそが、この三者比較の本質です。

FeliCa・おサイフケータイを支える日本向け設計

日本市場でスマートフォンの価値を大きく左右する要素の一つが、FeliCaとおサイフケータイへの対応です。交通、決済、行政サービスまで生活インフラとして深く浸透しているため、単に対応しているだけでなく、**どのような安全設計で支えられているか**が重要になります。

Galaxyシリーズでは、Sonyが策定したFeliCa規格に準拠した専用チップを搭載しつつ、その上位の認証と鍵管理をKnox Vaultが担う設計が採用されています。Sonyの技術資料によれば、FeliCaは高速性と安定性を最優先した近距離無線規格であり、セキュアエレメント単体の堅牢性が前提となっていますが、Galaxyではここにハードウェア分離型の認証基盤を重ねています。

具体的には、生体認証やPIN認証はAndroid OS上では完結せず、Knox Vault内で検証されます。認証が成功した場合のみ、FeliCa側にトランザクション許可情報が渡されるため、仮にOSが侵害されても決済や交通利用の不正実行は極めて困難です。この構造は、パスコードや指紋データがアプリ層に露出しない点で、日本の金融機関や交通事業者の要求水準と一致しています。

| 要素 | 役割 | セキュリティ特性 |

|---|---|---|

| FeliCaチップ | ICカード情報と高速通信 | EAL6+相当の独立環境 |

| Knox Vault | 生体認証・鍵管理 | 物理分離されたRoot of Trust |

| Android OS | UIとアプリ制御 | 直接アクセス不可 |

この二層構造により、おサイフケータイは「カード情報」と「本人性」が別々のハードウェアで守られる形になります。セキュリティ研究機関やSamsungの公式ホワイトペーパーでも、**一方のみの突破では不正利用が成立しない設計**が強調されています。

さらに、日本独自の行政要件との親和性も見逃せません。ISMAPをはじめとする政府系セキュリティ基準では、端末側にハードウェアベースの信頼基点を持つことが重視されます。Knox VaultとFeliCaの連携は、マイナンバーカード機能や将来的なデジタルID活用を見据えた構成として評価されており、単なるキャッシュレス用途を超えた基盤になっています。

ユーザー体験の面でも、この設計は意識されにくい形で恩恵をもたらします。改札通過やタッチ決済の反応速度は従来のFeliCaと変わらず、裏側ではハードウェア認証が完了しています。**速さを犠牲にせず、安全性だけを引き上げる日本向け設計**こそが、GalaxyにおけるFeliCa対応の本質です。

実際の脆弱性事例から見るKnox Vaultの防御力

Knox Vaultの防御力を評価するうえで最も説得力を持つのが、実際に確認された脆弱性事例に直面した際の挙動です。理論や設計思想だけでなく、現実の攻撃シナリオにおいて何が守られ、何が守れなかったのかを見ることで、ハードウェア分離の価値が浮き彫りになります。

2025年に明らかになったLANDFALLスパイウェアは、その象徴的な事例です。Palo Alto NetworksのUnit 42によれば、この攻撃はSamsung端末の画像処理ライブラリに存在したCVE-2025-21042を悪用し、細工されたDNG画像を受信するだけで任意コード実行が可能になるゼロクリック攻撃でした。Android OSが侵害される極めて深刻なケースですが、調査報告ではKnox Vault内部に保管された暗号鍵や生体認証データの流出は確認されていません。

攻撃者は写真や連絡先といったOS管理下の情報にはアクセスできた一方、Vaultが管理する秘密情報には到達できませんでした。これは、OSレベルの完全侵害が即座にデジタルIDの乗っ取りにつながらないことを示しており、Knox Vaultが「侵害後も守る最後の砦」として機能した具体例といえます。

| 脆弱性事例 | 攻撃の到達点 | Knox Vaultの結果 |

|---|---|---|

| CVE-2025-21042(LANDFALL) | Android OS上での任意コード実行 | 鍵・生体情報は非侵害 |

| CVE-2024-44068(Exynos) | カーネル権限の奪取 | Vault領域への横断不可 |

もう一つ注目すべきは、Exynosプロセッサに関するCVE-2024-44068です。この脆弱性はカーネル権限昇格を許すもので、一般的には端末全体の制御を奪われかねない深刻な問題です。しかしSamsungの技術文書が示す通り、たとえカーネルが侵害されても、Knox Vaultは独立したプロセッサとメモリで動作しているため、権限昇格がVault侵害へ直結しない構造を維持しました。

さらに研究者コミュニティで議論を呼んだロールバック攻撃に対しても、Knox Vaultは現実的な耐性を示しています。USENIX Securityで発表された「Spill the TeA」研究は、古い脆弱なTrusted Applicationへ差し戻す攻撃の危険性を指摘しましたが、Samsungはハードウェアレベルのロールバック防止機構を採用しています。これにより、一度更新されたセキュアコンポーネントを物理的に元へ戻すことができず、理論上の攻撃が実運用で成立しにくい点が評価されています。

これらの事例が示すのは、Knox Vaultが「攻撃を完全に防ぐ魔法の盾」ではない一方で、侵害が起きた後も被害の核心を隔離する現実的な防御力を持つという事実です。脆弱性が次々と発見される現代において、この粘り強さこそがKnox Vaultの真価といえるでしょう。

企業・政府機関で評価される理由とISMAP対応

Galaxyが企業や政府機関で高く評価される大きな理由は、Knox Vaultを中核としたハードウェア起点のセキュリティが、組織調達の評価基準と真正面から噛み合っている点にあります。特に公共分野では「侵入されにくさ」だけでなく、「侵入された場合でも守るべき情報が守られる構造」であるかが重視されます。その要件に対し、物理的に隔離されたプロセッサと専用ストレージを持つKnox Vaultは、ソフトウェア依存型の対策よりも一段上の説明責任を果たせる存在です。

実際、政府・重要インフラ向けのセキュリティ評価では、国際的にコモンクライテリア(CC)認証の水準が参照されます。SamsungはKnox Vault関連コンポーネントでEAL5+、さらに組み込みセキュアエレメントでは業界最高水準とされるEAL6+を取得しており、BSI(ドイツ連邦情報セキュリティ庁)など欧州政府機関の評価基準にも耐えうる設計です。こうした数値で示せる客観性が、法人・官公庁調達での信頼につながっています。

日本において重要なのがISMAP(政府情報システムのためのセキュリティ評価制度)との整合性です。ISMAP自体はクラウドサービスを主対象とした制度ですが、デジタル庁の公開資料によれば、利用されるエンドポイント端末にも強固な認証基盤と鍵管理が求められます。Knox Vaultは、端末内部で暗号鍵や認証情報を生成・保管し、OSや管理者権限からも直接触れない構造を持つため、ISMAP環境下のクラウド利用における「信頼できる端末」の前提条件を満たしやすいのが特徴です。

| 評価観点 | 企業・政府で重視される理由 | Knox Vaultの対応 |

|---|---|---|

| 鍵管理 | 内部不正・マルウェア対策 | ハードウェア内生成・外部非公開 |

| 改ざん耐性 | 物理攻撃への備え | センサー検知と自動ロック |

| 評価証跡 | 調達時の説明責任 | CC/EAL認証を明示可能 |

さらに、企業・官公庁運用で評価されているのがデバイス健全性の構成証明(アテステーション)です。Knox Vault内に保管された鍵で端末状態を署名し、MDMや認証基盤に提示できるため、「その端末が改ざんされていないこと」を数学的に証明できます。これはゼロトラストを前提とする政府ネットワークや、大規模企業のリモートワーク環境において極めて重要な要素です。

こうした特性から、Galaxyは日本国内でも省庁、自治体、通信キャリアの法人向け端末として採用が進んでいます。単に高性能なスマートフォンという位置づけではなく、ISMAPを軸とした政府IT調達の文脈において「説明できる安全性」を備えたエンドポイントとして評価されている点が、他のAndroid端末との決定的な差別化ポイントと言えるでしょう。

パフォーマンスや使い勝手への影響はあるのか

高度なハードウェアセキュリティが実装されると、多くのユーザーが真っ先に気にするのがパフォーマンスや使い勝手への影響です。Knox Vaultは物理的に隔離された専用プロセッサとストレージを持つため、処理が重くなるのではと懸念されがちですが、結論から言えば日常利用で体感できる遅延はほぼありません。

Samsungの技術資料や関連分析によれば、Knox Vaultが関与する暗号鍵の生成、署名、認証処理にかかるレイテンシは通常50ミリ秒未満に収まります。これは人間が遅いと感じ始める閾値を大きく下回る数値で、指紋認証や顔認証によるロック解除が一瞬で完了する理由でもあります。

重要なのは、Vaultが「すべての暗号処理」を肩代わりしているわけではない点です。大量のファイル暗号化やストレージI/Oを伴う処理は、従来通りSoC側の暗号化アクセラレータが担当し、Vaultはあくまで鍵管理や認証判断といった軽量かつ高価値な処理に特化しています。この役割分担により、CPUやメモリのボトルネックが発生しにくい設計になっています。

| 項目 | Knox Vaultの関与 | 体感への影響 |

|---|---|---|

| ロック解除(指紋・顔) | Vault内で認証判定 | ほぼ即時 |

| 決済・Wallet認証 | 鍵署名のみ実行 | 1秒未満 |

| 大量データ暗号化 | 鍵提供のみ | 影響なし |

バッテリー消費についても誤解が多いポイントです。一部ユーザーから「Knoxが電池を食う」という声が上がることがありますが、専門家の分析では、その多くが企業向け管理エージェントや常駐ポリシー監視に起因すると指摘されています。Knox Vaultプロセッサ自体は、認証要求がない限りスリープ状態に入り、電力消費は極めて低く抑えられています。

使い勝手の面でも、Vaultの存在を意識させない点が特徴です。生体認証、Samsung Wallet、FeliCa決済といった操作は、非セキュアな処理と区別がつかないレベルで完了します。Palo Alto NetworksやUSENIXで報告された実証研究でも、OSが侵害されたケースにおいてもユーザー操作時のUXが劣化したという報告はありません。

結果としてKnox Vaultは、セキュリティ強化とパフォーマンスをトレードオフにしない設計を実現しています。高い防御力を持ちながら、操作感は従来のGalaxyと変わらない。この「守っていることを感じさせない」点こそが、日常使いのスマートフォンにおける最大の価値だと言えるでしょう。

Knox Vaultが切り開くモバイルセキュリティの未来

Knox Vaultが示しているのは、単なる一機能としてのセキュリティ強化ではなく、モバイル端末そのものの役割が変わる未来像です。スマートフォンがデジタルIDや決済、業務システムへの鍵として使われる現在、**攻撃を前提に設計されたハードウェア主導型セキュリティ**が標準になる流れは不可逆だと言えます。

SamsungがKnox Vaultで切り開いた最大の変化は、「OSが侵害されること」を前提にしても、守るべき秘密だけは最後まで残る構造を実装した点です。Palo Alto Networks Unit 42が報告したLANDFALLスパイウェア事例でも、OSレベルの侵害とVault内部の防御が明確に分離されていました。この分離思想こそが、今後のモバイルセキュリティ設計の基準になります。

将来を見据えると、Knox Vaultは単体防御からネットワーク化された信頼基盤へと進化します。Samsungが構想するKnox Matrixでは、各デバイスがハードウェアRoot of Trustを持つノードとして相互検証を行い、不正な端末を自律的に排除します。**一台の安全性ではなく、エコシステム全体の健全性を担保する発想**です。

この流れは個人利用にも影響します。スマートフォンがマイナンバー関連機能や企業IDを担う以上、政府や金融機関が求めるEAL 5+や6+といった評価水準を、一般消費者向け端末が満たす必要があります。Samsungがコンポーネント単位で第三者認証を取得している点は、今後の調達基準やサービス連携で大きな優位性になります。

ハードウェア分離を軸とした未来のモバイルセキュリティは、次のような方向性で整理できます。

| 観点 | 従来モデル | Knox Vault以降 |

|---|---|---|

| 信頼の基点 | OS・ソフトウェア中心 | 物理的に隔離されたハードウェア |

| 侵害時の影響 | 端末全体に波及 | 秘密情報は隔離維持 |

| 将来拡張 | 端末単体完結 | 相互検証型エコシステム |

AppleやGoogleも同様にハードウェアRoot of Trustを進化させていますが、Knox Vaultは決済や行政サービス、企業管理まで含めた統合視点が特徴です。Samsung Knoxのホワイトペーパーが示す通り、セキュリティはもはや裏方機能ではなく、サービス価値そのものを支える中核要素になっています。

Knox Vaultが切り開く未来とは、「安心だから使える」のではなく、**「信頼できるから社会インフラとして成立するスマートフォン」**が当たり前になる世界です。その変化はすでに始まっており、今後数年でモバイルセキュリティの常識を大きく塗り替えていくでしょう。

参考文献

- Samsung Knox Documentation:Samsung Knox Mobile Security White Paper

- Samsung Insights:The cyber science behind Samsung Knox Vault

- Apple Developer Documentation:Protecting keys with the Secure Enclave

- Sony Corporation:Overview of FeliCa – What is FeliCa?

- Palo Alto Networks Unit 42:LANDFALL: New Commercial-Grade Android Spyware Targeting Samsung Devices

- USENIX Security:Spill the TeA: An Empirical Study of Trusted Application Rollback Prevention on Android Smartphones