スマートフォンには、決済情報や個人認証、仕事のデータまで、私たちの生活そのものが詰め込まれています。

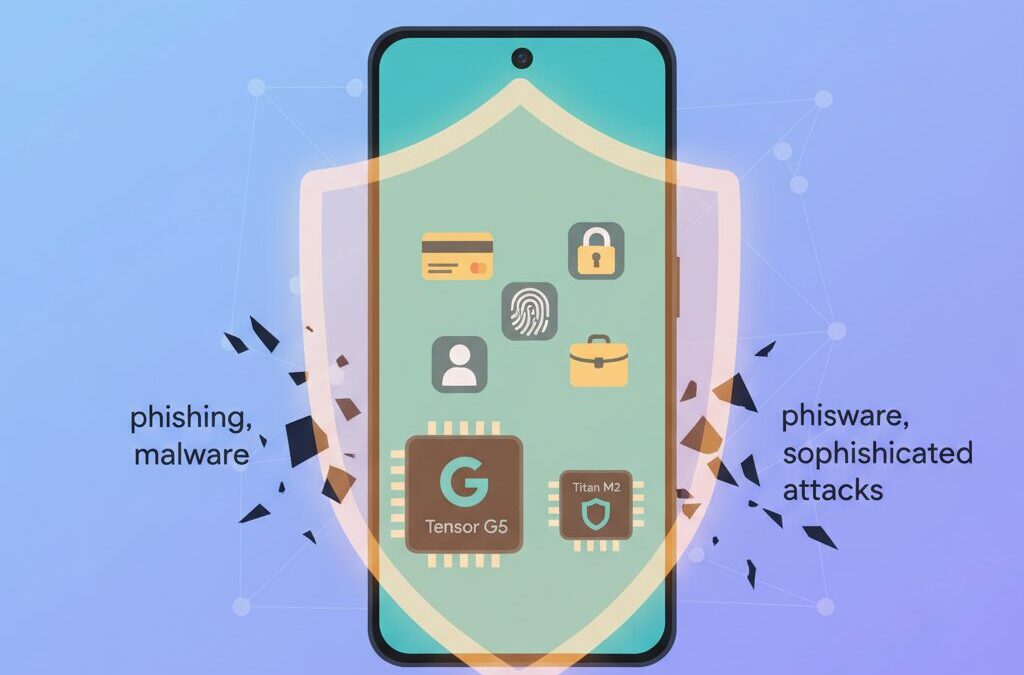

その一方で、フィッシング詐欺やマルウェア、画面情報を盗み取る新しい攻撃手法など、脅威は年々高度化しています。性能やカメラだけでなく、「どれだけ安全か」が端末選びの重要な基準になりつつあります。

そんな中で登場したGoogle Pixel 10は、見た目以上に“中身”が進化したスマートフォンです。最新SoCのTensor G5と、実績あるセキュリティチップTitan M2を組み合わせ、ハードウェアレベルからユーザーの情報を守る設計が採用されています。

本記事では、Pixel 10のセキュリティが他のスマートフォンと何が違うのか、なぜガジェット好きやセキュリティ意識の高い人から注目されているのかを、具体的な技術や事例を交えながらわかりやすく整理します。

難しそうに見える専門用語も噛み砕いて解説しますので、「安全なスマホを選びたい」「Pixel 10の本当の価値を知りたい」という方は、ぜひ最後まで読み進めてみてください。

モバイルセキュリティが直面している最新の脅威とは

2025年以降、モバイルセキュリティを取り巻く脅威は、従来のマルウェア中心の世界から質的に変化しています。現在の最大の特徴は、ユーザーやOSが異常に気づかないまま情報が盗まれる攻撃が急増している点です。特にスマートフォンは個人認証や決済のハブとなっており、攻撃者にとって最優先の標的になっています。

代表的な脅威の一つが、AIを悪用した高度なフィッシングです。Googleや複数の大学研究機関の分析によれば、生成AIを用いた詐欺メッセージは文法的破綻や不自然さがほぼ消失し、従来型フィルタの検知率を大きく下回っています。SMSやメッセンジャー経由で届く認証要求が、正規サービスと見分けがつかない水準に達している点は深刻です。

もう一段深刻なのが、ハードウェアの挙動を突くサイドチャネル攻撃です。2025年に公開されたPixnappingはその象徴で、スクリーンショット権限を持たないアプリでも、GPU描画時の負荷変動から画面内容を推測できることが示されました。カーネギーメロン大学のCyLabによる報告では、数秒以内に認証コードや残高情報が復元されるケースも確認されています。

| 脅威の種類 | 攻撃の特徴 | 従来防御の限界 |

|---|---|---|

| AIフィッシング | 自然言語・個別最適化 | 迷惑判定を回避 |

| サイドチャネル攻撃 | GPUや電力変動を解析 | 権限管理が無力 |

| APT型攻撃 | 長期潜伏・標的特化 | 検知まで時間差 |

さらに見逃せないのが、高度な持続的標的型攻撃です。特定ユーザーのスマートフォンを長期間監視し、OSアップデート後も再侵入を試みる手法が報告されています。Android公式ドキュメントでも、ソフトウェア層のみの防御では、物理的・統計的攻撃を完全に防げないと明言されています。

これらの脅威に共通するのは、「OSが正常に見えても安全とは限らない」という点です。攻撃はユーザー操作の裏側やチップ内部の挙動を狙うため、アンチウイルスや権限管理だけでは対応できません。モバイルセキュリティは今、アプリやOSの問題ではなく、ハードウェアを含めた信頼の起点そのものが問われる段階に入っています。

Pixel 10が示すセキュリティ設計の全体像

Pixel 10のセキュリティ設計を俯瞰すると、最大の特徴は単一の防御機構に依存しない点にあります。Googleは、モバイル脅威がOSやアプリ層だけで完結しなくなった現実を前提に、シリコン、ファームウェア、OSを横断する多層構造を採用しています。**守るべきデータの価値に応じて、防御のレイヤーを物理的に分離する**という思想が、設計全体を貫いています。

この全体像を理解する鍵が、「ハードウェア・ルート・オブ・トラスト」を起点とした役割分担です。Pixel 10では、Google Tensor G5、Titan M2、そしてAndroid 16とTrusty TEEが相互に連携し、単独では完結しない安全性を実現しています。Googleの公式技術資料によれば、この構成はデータ侵害を前提とした防御、いわゆるDefense-in-Depthをモバイル端末で実装したものです。

| レイヤー | 主な役割 | 守られる情報の例 |

|---|---|---|

| Titan M2 | 物理的に隔離された信頼の起点 | 暗号鍵、生体認証データ、電子証明書 |

| Tensor G5 | 実行時監視と高速暗号処理 | メモリ内容、ブート整合性 |

| Android / TEE | アプリとユーザー操作の制御 | 認証フロー、権限管理 |

特に重要なのは、Titan M2がSoCから物理的に独立したチップとして実装されている点です。これにより、仮にOSやメインCPUが侵害されても、最重要情報には到達できません。国際的なセキュリティ評価であるCommon Criteria EAL5+を取得していることからも、このチップがクレジットカードや電子パスポートと同等の信頼性を持つことが分かります。

一方、Tensor G5は単なる高性能SoCではありません。TSMCの3nmプロセスを活かし、PUFなどのハードウェア由来の個体識別や、メモリ暗号化、ブート時検証を担います。Google Cloudで培われたTitan系セキュリティの設計思想が、モバイルSoC内部にまで拡張されている点は、他社製チップとの差別化要因です。

このような分離と連携の設計は、Googleが提唱する「Silicon to Cloud」戦略の縮図とも言えます。端末内部で確立された信頼の連鎖が、クラウド認証やコンテンツ真正性保証へと自然に接続されるためです。**Pixel 10のセキュリティは機能の寄せ集めではなく、最初から全体最適として設計されたアーキテクチャ**であり、ここに同モデルの本質的な価値があります。

Tensor G5の進化がセキュリティにもたらした変化

Tensor G5の進化は、処理性能やAI能力だけでなく、スマートフォンのセキュリティ設計そのものに大きな変化をもたらしています。特に注目すべきは、製造プロセス、設計主導権、そしてSoC内部に組み込まれたセキュリティ機構が、従来世代とは質的に異なるレベルへ引き上げられた点です。

まず、Tensor G5がTSMCの3nmプロセスで製造されていることは、単なる省電力化以上の意味を持ちます。トランジスタ密度の向上により、より複雑で専用化されたセキュリティ回路をSoC内部に実装できるようになりました。**これにより、デバイス固有の物理的特性を利用するPUFが高エントロピー化し、暗号鍵生成の信頼性が理論的にも実装的にも強化されています。**ハードウェア由来の個体差を信頼の起点とするこの仕組みは、NISTなどが示すハードウェア・ルート・オブ・トラストの考え方とも一致します。

次に重要なのが、GoogleがTensor G5の設計において主導権を完全に掌握した点です。Samsung由来の設計資産から距離を置いたことで、Googleはクラウド向けTitanチップで培ったセキュリティ思想を、SoC内部バスやメモリコントローラの設計レベルにまで反映できるようになりました。**これは、CPUコア単体を守る発想から、SoC全体のデータの流れを前提にした防御へと発想が進化したことを意味します。**

Tensor G5内部には、メインCPUとは独立して動作するTensor Security Coreが組み込まれています。このコアは、ブート初期段階の検証、メモリ暗号化、実行時の整合性監視を担い、OSが立ち上がる前から不正な状態を排除します。Googleの公式技術解説によれば、ここでの検証結果が外部のTitan M2と連携することで、ソフトウェア単独では到達できない強固な防御線が形成されます。

| 項目 | 従来世代Tensor | Tensor G5 |

|---|---|---|

| 製造プロセス | 5nm/4nm級 | 3nm(TSMC) |

| 設計主導権 | パートナー依存が大きい | Google主導のフルカスタム志向 |

| SoC内セキュリティ | 限定的な専用回路 | 独立したSecurity Coreを内蔵 |

さらに、GPUアーキテクチャの刷新も見逃せません。Tensor G5ではImagination TechnologiesのPowerVR DXT系GPUが採用され、ハードウェア仮想化技術によってGPU内部のメモリ空間がアプリごとに隔離されます。カーネギーメロン大学の研究者らが警鐘を鳴らしてきたGPUサイドチャネル攻撃に対し、**SoC設計の段階で「観測できない構造」を作り込んだ点は、極めて先進的です。**

これらを総合すると、Tensor G5のセキュリティ進化は「後付けの対策」ではなく、「最初から攻撃を成立させにくい構造」を目指したものだと分かります。性能向上の裏側で、ユーザーの認証情報やデジタルアイデンティティを守る基盤が静かに刷新されている点こそが、Tensor G5の本質的な価値だと言えるでしょう。

Titan M2とは何者か?ハードウェア・ルート・オブ・トラストの役割

Titan M2とは、Google Pixel 10のセキュリティを根底から支える専用セキュリティチップです。最大の特徴は、OSやアプリの安全性を前提にせず、ハードウェアそのものを信頼の起点にする「ハードウェア・ルート・オブ・トラスト」を担っている点にあります。これは、万が一Android OSが侵害されたとしても、デバイスの核心的な秘密情報だけは守り抜くための設計思想です。

Google公式ドキュメントやAndroid Open Source Projectの解説によれば、Titan M2はメインSoCであるTensor G5から物理的に分離されたディスクリートチップとして実装されています。独立した電源とクロックを持ち、CPUやメモリを完全に掌握される最悪のケースでも、暗号鍵や生体認証データが流出しない構造になっています。この「物理的分離」こそが、ソフトウェア防御では到達できない安全性を実現しています。

| 項目 | Titan M2の役割 | ユーザーへの意味 |

|---|---|---|

| 信頼の起点 | 起動時にOSとファームウェアを検証 | 改ざん端末の起動を防止 |

| 鍵の保管 | 暗号鍵をチップ内部に隔離 | マルウェアからの盗難耐性 |

| 認証処理 | PIN・生体認証の判定を担当 | なりすましリスクの低減 |

Titan M2はRISC-Vベースで設計され、国際的な評価基準であるCommon Criteria EAL5+を取得しています。これはクレジットカードや電子パスポート用ICと同等の評価レベルであり、Googleが「生活インフラ級の信頼性」をスマートフォンに持ち込もうとしている姿勢が読み取れます。セキュリティ研究者の間でも、RISC-Vの透明性と設計のミニマルさは、バックドア混入リスクを下げる現実的な選択だと評価されています。

ハードウェア・ルート・オブ・トラストの具体例として分かりやすいのが、端末起動のプロセスです。電源投入時、最初に動作するのはAndroidではなくTitan M2です。ここでブートローダー、OS、各コンポーネントの署名が検証され、正当性が確認されなければ起動自体が停止します。Googleのセキュリティエンジニアによれば、この段階で不正を遮断できるため、後続のセキュリティ機構に依存する必要がなくなるとされています。

さらに重要なのは、Titan M2が単なる「鍵の金庫」ではない点です。パスコード試行回数の制限や遅延処理、乱数生成器による高品質なエントロピー供給など、攻撃を前提とした挙動制御をハードウェアで行います。これにより、ブルートフォース攻撃やサイドチャネル攻撃に対しても、ソフトウェア更新に左右されない防御線を維持できます。

つまりTitan M2は、目立たない存在でありながら、Pixel 10全体の信頼性を一段下から支える存在です。スペック表では語られにくいものの、デバイスを「信じられるかどうか」を決めている最重要コンポーネントであり、ガジェット好きやセキュリティ意識の高いユーザーほど、その価値を実感できる部分だと言えるでしょう。

GPU変更で何が変わった?サイドチャネル攻撃への対策

Pixel 10ではGPUが従来のARM Mali系からImagination Technologies製のPowerVR DXTシリーズへと変更されました。この変更は描画性能やレイトレーシング対応といった分かりやすい進化だけでなく、近年深刻化しているサイドチャネル攻撃への対策という点で極めて重要な意味を持っています。特にGoogleが強く意識しているのが、GPUの挙動そのものを盗み見ることで情報を推測する新世代の攻撃手法です。

サイドチャネル攻撃とは、正規の権限や脆弱性を突かずに、処理時間や消費電力、キャッシュの使われ方といった副次的な情報から機密データを推測する手法です。カーネギーメロン大学のCyLabやMalwarebytesが報告したPixnappingはその代表例で、GPUの描画負荷の微細な違いを観測するだけで、画面上の文字や数値を復元できる可能性が示されました。

従来のモバイルGPUは、複数アプリがGPUのメモリやキャッシュを共有する設計が一般的で、ここが攻撃者にとって格好の観測ポイントになっていました。Pixel 10で採用されたPowerVR DXT GPUは、この構造的弱点に正面から手を入れています。

| 項目 | 従来GPU(例:Mali) | PowerVR DXT |

|---|---|---|

| アプリ間のGPU分離 | 論理分離が中心 | ハードウェア仮想化 |

| メモリ・キャッシュ共有 | 共有されやすい | 物理的に分離 |

| サイドチャネル耐性 | 限定的 | 高い |

PowerVR DXTの中核となるのが、Imagination Technologiesが提供するHyperLaneと呼ばれるGPU仮想化技術です。これはGPU内部を複数の独立したコンテキストに分割し、それぞれに専用のメモリ空間を割り当てる仕組みです。最大で8つ以上の分離された実行環境を同時に扱えるため、あるアプリがGPUを使っていても、別のアプリからその挙動を観測することが困難になります。

この仕組みによって、Pixnappingのような「描画時間の揺らぎ」や「キャッシュのヒット率」を利用した推測が成立しにくくなります。攻撃アプリが取得できるのは自分自身のGPUコンテキストの情報だけであり、銀行アプリや認証アプリが何を描画しているかを間接的に覗き見る余地が大幅に削減されます。

さらにGoogleは、GPU単体の変更に留まらず、Tensor G5全体の設計と組み合わせて多層的な防御を構築しています。重要な取引や認証では、Titan M2が関与するProtected Confirmationが使われ、表示内容とユーザー操作が信頼された経路で処理されます。仮にGPU経由のサイドチャネルから何らかの情報が推測されたとしても、最終的な承認データや署名鍵はGPUの外、物理的に隔離された領域に残ります。

Android Open Source Projectのハードウェアセキュリティ指針でも、今後はCPUだけでなくGPUやアクセラレータを含めた隔離設計が不可欠になると示されています。Pixel 10のGPU変更は、この流れを先取りした実装と言えます。性能向上の裏で、見えにくいが致命的になり得るサイドチャネルを潰しにいく姿勢こそが、今回のGPU刷新で本当に変わった点です。

日本ユーザー必見のFeliCaとマイナンバーカードの安全性

日本のユーザーにとって、FeliCaとマイナンバーカードは単なる便利機能ではなく、日常生活や公的手続きに直結する極めて重要な要素です。Pixel 10では、この二つを同時に成立させるために、利便性よりもまず安全性を最優先した設計が採用されています。結論から言えば、**スマートフォンに個人情報を預けることへの不安を、技術で正面から解消する構成**になっています。

まずFeliCaについてです。Pixel 10に搭載されるNFCコントローラー自体はグローバル共通仕様ですが、日本向けモデルのみが「おサイフケータイ」として機能します。これはソフトウェアの違いではなく、**セキュアエレメント内部に日本専用のライセンスキーが工場出荷時に書き込まれているかどうか**で厳密に制御されているためです。FeliCa Networksが定める仕様により、この領域は後から書き換えることができず、改造や不正利用を物理的に防いでいます。

| 項目 | 日本版Pixel 10 | 海外版Pixel 10 |

|---|---|---|

| FeliCa通信機能 | 利用可能 | 利用可能 |

| おサイフケータイ | 正式対応 | 非対応 |

| SE内ライセンスキー | 有 | 無 |

この仕組みは、JR東日本などが求める高い耐改ざん要件を満たすためのもので、GoogleやAndroidの判断だけで緩和できるものではありません。海外版端末を日本仕様に変えられない点は不便に感じられますが、**決済インフラとしての信頼性を守るための必然的な制約**だと言えます。

一方、マイナンバーカードのスマホ搭載では、さらに一段厳格な安全設計が採られています。デジタル庁が定める要件に従い、Pixel 10ではStrongBox Keymasterが必須となっており、電子証明書の秘密鍵はTitan M2の内部にのみ保存されます。Android OSやアプリはこの鍵に直接触れることができず、署名処理そのものもチップ内部で完結します。

電子証明書の秘密鍵は、マルウェア感染時でもOS外へ流出しない構造

GoogleやAndroid Open Source Projectの技術資料によれば、この方式はICチップ付きクレジットカードと同等の耐タンパ性評価を受けており、仮に端末が乗っ取られたとしても、公的個人認証のなりすましは極めて困難です。実際、認証時には生体認証や端末ロック解除が必須となり、第三者がバックグラウンドで不正署名を行う余地はありません。

FeliCaとマイナンバーカードは性質の異なる仕組みですが、Pixel 10ではどちらも「鍵を外に出さない」という一点で共通しています。**支払いと公的認証という最も慎重であるべき領域を、ハードウェアレベルで隔離する姿勢**こそが、日本ユーザーにとって最大の安心材料です。

Pixnappingなど新型攻撃にPixel 10はどう備えているのか

Pixnappingは、画面そのものを直接盗み見るのではなく、GPUの描画負荷や処理時間の揺らぎといった副次的な情報から、表示内容を推測する新型サイドチャネル攻撃です。カーネギーメロン大学のCyLabやMalwarebytesの分析によれば、銀行アプリや二要素認証コードのような高価値情報が、ユーザーに気付かれないまま数秒で再構成される可能性が示されています。

Pixel 10がこの脅威に備える最大のポイントは、Tensor G5に採用されたGPUアーキテクチャの刷新です。従来のモバイルGPUでは、複数アプリがGPU内部リソースを共有する場面が多く、描画のタイミング差を観測されやすい構造でした。一方、Pixel 10のPowerVR DXT系GPUは、ハードウェア仮想化技術HyperLaneを備え、アプリごとに独立した描画コンテキストを割り当てます。

この仕組みにより、仮に悪意あるアプリが透明オーバーレイを用いて負荷測定を試みても、取得できるのは自分自身のコンテキスト情報に限定されます。Imagination Technologiesの公式資料でも、GPU仮想化はグラフィックス由来のサイドチャネル対策として有効だと説明されています。

| 攻撃観点 | 従来型GPU | Pixel 10(Tensor G5) |

|---|---|---|

| 描画リソース | アプリ間で部分的に共有 | 仮想化で論理的に分離 |

| 負荷変動の観測 | 他アプリの影響を推測可能 | 原則として不可 |

| Pixnapping耐性 | 限定的 | 高い |

さらに、Pixel 10はTitan M2と連携したProtected Confirmationにも対応しています。これは送金確認や認証操作を、Android OSの外側にある信頼UIで表示・承認させる仕組みです。Googleの開発者向け解説によれば、このモードではOSやアプリが表示内容を読み取ることすらできず、仮にPixnappingで画面情報の一部が推測されたとしても、取引に必要な署名や承認トークンはTitan M2内部から一切外に出ません。

加えて、Android 16では透明オーバーレイやウィンドウ重なりに対する制御が強化され、Pixnappingが成立する前提条件自体が狭められています。ハードウェア分離、セキュアUI、OSレベルの権限制御が重なり合うことで、Pixel 10は画面を直接見せない攻撃に対しても、多層的かつ現実的な防御を実装していると言えます。

iPhoneやGalaxyと比べたPixel 10のセキュリティ思想

Pixel 10のセキュリティ思想を理解するうえで重要なのは、単なる機能比較ではなく「どこを信頼の起点に置くか」という設計哲学の違いです。iPhoneやGalaxyと同じく高水準のセキュリティを掲げながらも、Pixel 10はまったく異なるアプローチを取っています。

GoogleがPixel 10で重視しているのは、**透明性と分離を前提としたハードウェア信頼モデル**です。Titan M2をSoCから物理的に分離し、さらにオープン性の高いRISC-Vアーキテクチャを採用することで、「内部構造を検証可能なまま、安全性を最大化する」ことを狙っています。

これはAppleやSamsungとは対照的です。AppleはSecure EnclaveをSoC内部に統合し、iOSと不可分なブラックボックスとして運用します。SamsungはKnox Vaultで独立性を高めつつも、企業管理や改変防止を優先し、ユーザーの自由度を制限する方向に設計されています。

| 観点 | Pixel 10 | iPhone | Galaxy |

|---|---|---|---|

| 信頼の起点 | Titan M2(独立チップ) | Secure Enclave(SoC内) | Knox Vault(半独立) |

| 設計の透明性 | 高い(RISC-V採用) | 低い(非公開設計) | 中程度(独自拡張) |

| ユーザー制御 | 高い | 極めて低い | 中(改変で制限) |

特にPixel 10がユニークなのは、**ブートローダーのアンロックやカスタムOS導入後も、ハードウェアレベルのルート・オブ・トラストを維持できる点**です。これはAndroidのStrongBox仕様を忠実に実装し、Titan M2がVerified Bootの鍵管理を担う構造だからこそ成立します。GrapheneOSの開発者コミュニティでも、この点は高く評価されています。

一方でiPhoneは、ユーザーがセキュリティを意識せずとも最大限の保護を受けられる反面、内部挙動を検証したり、所有者が制御権を持つ余地はほぼありません。Samsung Galaxyは企業利用やMDMとの親和性に優れますが、ブートローダー解除時にKnoxの一部機能が恒久的に無効化されるなど、自由度と安全性の両立には制約があります。

Googleの公式技術解説によれば、Pixelのセキュリティは「Silicon to Cloud」という一貫した思想に基づいており、端末単体だけでなくクラウド側の認証基盤とも連動する設計です。その中核にあるTitan M2は、EAL5+認証を取得した耐タンパ性チップとして、決済・生体認証・公的証明書といった高価値データを集中的に保護します。

結果としてPixel 10は、**完全に管理された安全な箱**であるiPhoneとも、**企業統制を前提としたGalaxy**とも異なり、「所有者が理解し、選択し、制御できるセキュリティ」を提供する存在になっています。ガジェットや仕組みそのものに価値を見いだす層にとって、この思想の違いはスペック以上に大きな意味を持つはずです。

ガジェット好きにPixel 10が評価される理由

ガジェット好きの間でPixel 10が高く評価されている最大の理由は、スペック表だけでは見えない「中身の思想」まで作り込まれている点にあります。Pixel 10は、単に処理性能やカメラ性能を競う端末ではなく、シリコンレベルからユーザー体験を設計するというGoogleらしいアプローチが色濃く表れています。

特に注目されているのが、Tensor G5とTitan M2を中核としたセキュリティアーキテクチャです。Googleの公式技術解説やAndroid Open Source Projectによれば、Pixel 10はSoC内部のTensor Security Coreと、物理的に分離されたTitan M2を連携させる多層防御を採用しています。この「分離と連携」の構造は、ハードウェア好きほど唸る設計で、単一チップ依存のスマートフォンとは明確に一線を画します。

また、Tensor G5がTSMCの3nmプロセスで製造されている点も評価ポイントです。微細化によって省電力化や性能向上が語られがちですが、ガジェット層が注目するのは、PUFなどの高度なセキュリティ回路を実装できる余地が広がったことです。性能向上と同時に安全性の土台が強化されている点は、数字好きなユーザーほど魅力に映ります。

| 観点 | Pixel 10での特徴 | ガジェット的評価 |

|---|---|---|

| SoC製造 | TSMC 3nmプロセス | 設計自由度と信頼性の向上 |

| セキュリティ構成 | Titan M2+Security Core | 分解して理解したくなる構造 |

| GPU | PowerVR DXT系 | 仮想化対応で新世代感が強い |

さらに、GPUにImagination Technologies製PowerVR DXTを採用した点も、マニア層の心を掴んでいます。同社が公開している技術資料によると、HyperLaneによるGPU仮想化は、描画性能だけでなくセキュリティにも直結します。GPUまで含めて防御設計が考えられているスマートフォンは稀で、この点に価値を見出すユーザーは少なくありません。

Pixel 10がガジェット好きに刺さるのは、完成品としての美しさだけでなく、「なぜこの構成なのか」を読み解く余地が残されているからです。Googleのエンジニアリング思想や、サーバー由来のセキュリティ技術がスマートフォンに落とし込まれている事実は、触って楽しく、調べてさらに面白い端末としてPixel 10を際立たせています。

参考文献

- Google公式ブログ:5 reasons why Google Tensor G5 is a game-changer for Pixel

- Android Central:How does the Google Titan M2 and Tensor security core work?

- Imagination Technologies:What is GPU Virtualisation? And Why it Matters

- ITmedia Mobile:Pixel 10シリーズが「スマホ用電子証明書搭載サービス」に対応

- Malwarebytes:Pixel-stealing “Pixnapping” attack targets Android devices

- Android Developers:Hardware security best practices