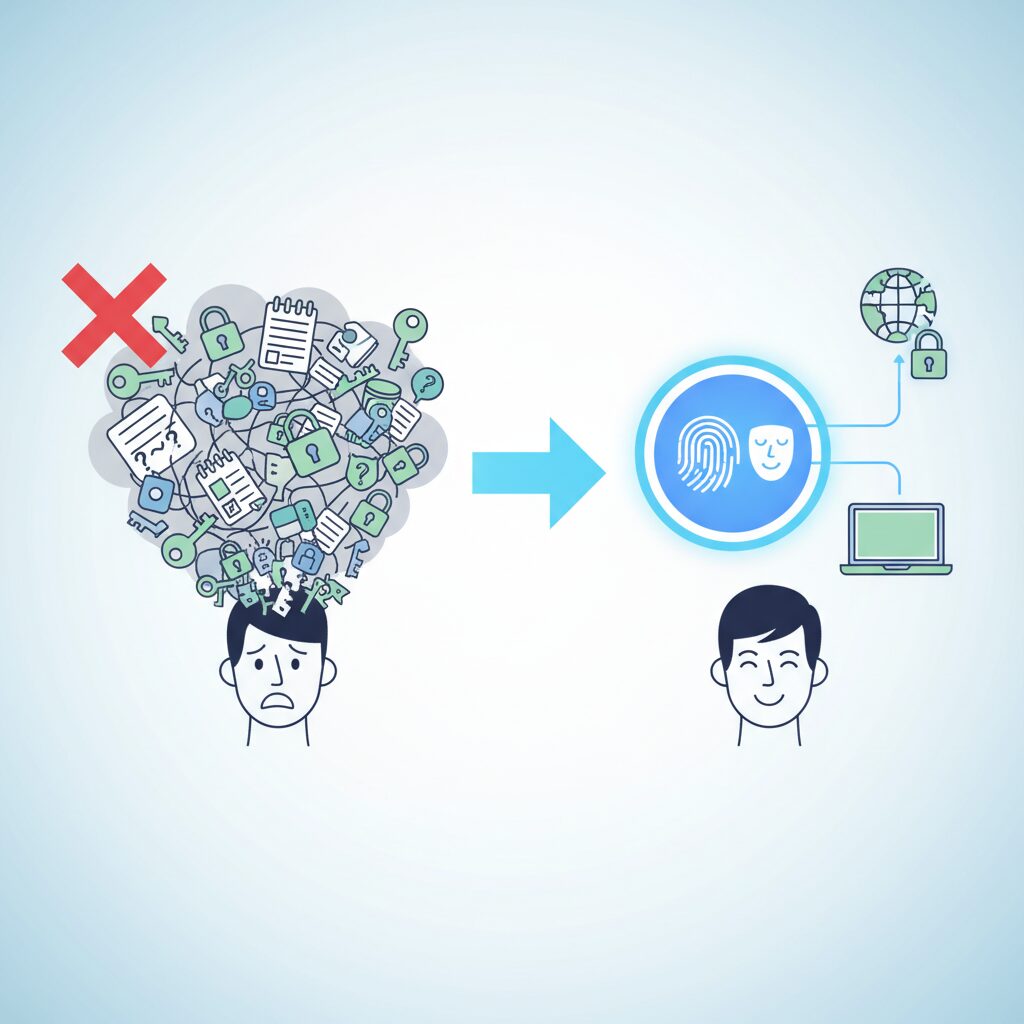

毎回違うパスワードを考え、忘れないよう管理し、流出ニュースに怯える。そんなログイン体験にうんざりしていませんか。

実は今、AppleやGoogle、Microsoftを中心に「パスキー(Passkeys)」という新しい認証方式が急速に普及し、パスワードそのものを使わない時代が現実になっています。指紋や顔認証で一瞬ログインできる快適さだけでなく、フィッシング詐欺や情報漏えいに強い点が評価され、世界で150億以上のアカウントがすでに対応しています。

本記事では、ガジェットや最新テクノロジーに関心の高い方に向けて、パスキーの仕組みや安全性の裏側、主要プラットフォームごとの違い、日本国内サービスの対応状況、さらに複数デバイスを使う人に最適な運用方法までを体系的に整理します。読後には、自分にとって最も快適で安全な認証環境を選べるようになるはずです。

なぜ今パスワードは限界を迎えたのか

インターネットの黎明期から半世紀以上使われてきたパスワードは、今や構造的な限界に直面しています。その最大の理由は、パスワードが「共有秘密」という前提に依存している点にあります。ユーザーとサービス運営者が同じ秘密情報を保持する以上、サーバー側が侵害されれば、その瞬間に大量の認証情報が危険にさらされます。実際、FIDOアライアンスや大手セキュリティ企業の分析によれば、近年の大規模情報漏洩の多くは、ハッシュ化されていたとしてもパスワードデータベースの流出を起点に二次被害へと拡大しています。

さらに深刻なのが、人間の認知特性との相性の悪さです。複雑で長いパスワードが推奨される一方、利用者が管理すべきアカウント数は増え続けています。その結果、現実には使い回しが横行し、1つのサービスから漏れた情報が他サービスへの侵入に連鎖的に悪用されます。これはリスト型攻撃と呼ばれ、攻撃手法自体が成熟しきっているため、もはや個々のユーザーの注意喚起だけで防げる段階を過ぎています。

運営側にとっても、パスワードは重荷になっています。安全性を高めるために多要素認証や定期変更を導入すれば、今度はログイン失敗や再設定の問い合わせが急増し、サポートコストが跳ね上がります。GoogleやMicrosoftといった巨大プラットフォーマーが公表している調査でも、パスワード再設定はユーザー体験を著しく損なう主要因の一つとされています。つまり、セキュリティを強化するほど使い勝手が悪化するというジレンマから、もはや抜け出せなくなっているのです。

加えて、現代の脅威モデルはパスワード誕生時とは根本的に異なります。フィッシングサイトは本物と見分けがつかない精度に達し、SMSやメールによるワンタイムパスコードも中間者攻撃やSIMスワップで突破される事例が増えています。スタンフォード大学や大手ID管理企業の研究でも、人間が「正しいURLかどうか」を常に判断する前提自体が現実的ではないと指摘されています。

| 観点 | パスワード認証 | 現代環境との相性 |

|---|---|---|

| 漏洩耐性 | サーバー侵害で一斉流出 | 極めて低い |

| ユーザー負荷 | 記憶・管理が必要 | 非常に高い |

| フィッシング耐性 | 人の判断に依存 | ほぼ防御不能 |

このように、パスワードは技術的にも運用的にも限界点を超えています。もはや「より複雑な文字列」を求める改善では追いつかず、認証の前提そのものを見直す必要が生じました。FIDOアライアンスやW3Cが示した方向性は、知識を証明する仕組みから、ユーザーが所有するデバイスと暗号技術を基盤にした仕組みへの転換です。今パスワードが限界を迎えたと言われるのは、単なる流行ではなく、インターネット全体が避けて通れない構造的必然だからです。

パスキーとは何か?従来認証との決定的な違い

パスキーとは、従来のパスワードに代わる新しい認証方式であり、その本質は「知識」ではなく「所有」に基づいて本人確認を行う点にあります。ユーザーが文字列を覚えて入力するのではなく、スマートフォンやPCといった自分のデバイスそのものが認証の鍵として機能します。FIDOアライアンスとW3Cが標準化を主導しており、GoogleやApple、Microsoftといった主要プラットフォーマーが全面採用したことで、2024年末には世界で150億以上のアカウントが対応するまでに普及しました。

従来のパスワード認証は、ユーザーとサーバーが同じ秘密情報を共有する「共有秘密モデル」に基づいています。この構造そのものが、サーバー侵害による一括漏洩や、パスワード使い回しを起点としたリスト型攻撃を招いてきました。実際、FIDOアライアンスやOktaのホワイトペーパーでも、侵害事故の大半が盗まれた認証情報に起因すると指摘されています。つまり問題は運用以前に、仕組みそのものにあったと言えます。

パスキーは公開鍵暗号方式を採用しており、秘密鍵はユーザーのデバイス内で生成・保管され、外部に出ることがありません。サーバー側に保存されるのは公開鍵のみです。そのため、仮にサービスがハッキングされても、攻撃者がなりすましに必要な情報を得ることは数学的に不可能です。W3CのWebAuthn仕様では、この非対称性こそがパスキーの安全性の根幹だと位置づけられています。

また、ログイン時の体験も根本的に異なります。パスワードでは入力ミスやフィッシングサイトへの誤入力が避けられませんでしたが、パスキーではデバイス上で生体認証やPINを通過するだけで認証が完了します。この際、生体情報そのものがネットワークに送信されることはなく、あくまで「秘密鍵を使ってよい本人であるか」をローカルで確認する役割に限定されています。CorbadoやFIDOの解説でも、この点は誤解されやすいが重要なポイントだと強調されています。

| 項目 | パスワード | パスキー |

|---|---|---|

| 認証の基盤 | 共有秘密 | 公開鍵暗号 |

| 漏洩リスク | サーバー侵害で高い | サーバー侵害でも低い |

| フィッシング耐性 | 弱い | 極めて強い |

特に注目すべきなのがフィッシング耐性です。パスキーでは、認証時にアクセス中の正規ドメイン情報が署名に組み込まれます。そのため、見た目が本物そっくりの偽サイトであっても、技術的に認証が成立しません。これは人間の注意力に依存してきた従来認証との、最も決定的な断絶と言えます。

つまりパスキーは、「覚える」「入力する」「疑う」といったユーザー側の負担を前提にした認証モデルを終わらせ、デバイスと暗号技術によって安全性を自動的に担保する仕組みです。この構造的な違いこそが、単なる利便性向上ではなく、認証の常識そのものを塗り替えている理由です。

FIDO2・WebAuthnが支える技術的仕組み

FIDO2・WebAuthnが革新的と評価される理由は、認証の前提を根本から覆した点にあります。従来のパスワード認証は、ユーザーとサーバーが同じ秘密を共有する構造でしたが、FIDO2では秘密を一切共有しない公開鍵暗号方式が採用されています。FIDOアライアンスやW3Cの仕様によれば、ユーザーのデバイス内で生成された秘密鍵は外部に出ることがなく、サーバーには公開鍵のみが保存されます。

この仕組みをWeb上で実現する中核がWebAuthnです。WebAuthnはW3Cが策定した標準APIで、ブラウザがOSやハードウェアの認証器と安全に連携するための共通言語として機能します。開発者は複雑な暗号処理を実装する必要がなく、ブラウザ標準のAPI呼び出しだけで、フィッシング耐性を備えた認証を提供できます。

実際のログイン時には、数学的に洗練されたチャレンジ&レスポンス方式が使われます。サーバーは毎回ランダムなチャレンジを生成し、デバイスはその値と正規のドメイン情報を組み合わせて署名を作成します。この署名を公開鍵で検証することで、通信が盗聴されても再利用できない仕組みが成立します。

| 要素 | 役割 | セキュリティ上の意味 |

|---|---|---|

| 秘密鍵 | デバイス内で署名を生成 | 外部流出が原理的に困難 |

| 公開鍵 | サーバーで検証に使用 | 漏洩しても悪用不可 |

| チャレンジ | 毎回異なる乱数 | リプレイ攻撃を防止 |

また重要なのが、生体認証の扱いです。FIDOの公式ドキュメントやOktaのホワイトペーパーによれば、指紋や顔の情報はネットワークに送信されません。生体認証はあくまでデバイス内で秘密鍵を使う権限を与えるためのローカル処理であり、サーバーに渡るのは「本人確認が完了した」という結果だけです。

FIDO2ではさらにCTAP2というプロトコルが定義されており、USBやNFC、Bluetooth経由で外部認証器と通信できます。これにより、スマートフォンやセキュリティキーを別デバイスの認証器として利用することが可能になりました。FIDOアライアンスの白書では、この設計がマルチデバイス時代における柔軟性と安全性の両立を実現したと評価されています。

総じてFIDO2・WebAuthnの技術的本質は、人の記憶や注意力に依存しない認証を、標準技術としてインターネット全体に実装した点にあります。これがパスキーを単なる利便性向上ではなく、認証基盤そのものの進化と位置づける理由です。

生体認証は本当に安全なのか

生体認証と聞くと、「指紋や顔の情報がどこかに送られているのではないか」「一度漏れたら取り返しがつかないのでは」といった不安を感じる人は少なくありません。結論から言えば、現在主流となっている生体認証は、設計思想の段階で“生体情報を外に出さない”ことを前提に作られています。

FIDOアライアンスやW3Cが策定したパスキーの仕様では、生体認証はあくまでデバイス内部で行われる本人確認の手段です。AppleやGoogle、Microsoftの公式ドキュメントでも共通して示されている通り、指紋画像や顔データそのものがサーバーへ送信されることはありません。サーバー側が受け取るのは「本人確認が成功した」という結果を含む暗号署名のみです。

この構造を理解するうえで重要なのは、生体認証が“本人確認の最終ゴール”ではない点です。実際には、生体認証はデバイス内に保管された秘密鍵を使える状態にするためのスイッチとして機能しています。

| 要素 | デバイス内での扱い | 外部への送信有無 |

|---|---|---|

| 指紋・顔データ | セキュア領域で照合 | 送信されない |

| 秘密鍵 | 安全な領域に保存 | 送信されない |

| 署名データ | 生成のみ | サーバーへ送信 |

この仕組みにより、「生体情報が漏洩する」という従来型のリスクは原理的に排除されています。仮にサービス提供者のサーバーが侵害されたとしても、保存されているのは公開鍵のみであり、指紋や顔といった個人情報が流出することはありません。

一方で、万能ではない点も冷静に理解する必要があります。生体認証の弱点は、データそのものではなくデバイスを奪われた場合の物理的リスクです。例えば、端末のロック解除が甘い設定だったり、PINコードが推測されやすい場合、攻撃者が生体認証を突破する余地が生まれます。

OSのセキュアエンクレーブやTPMといったハードウェア保護に加え、強固な端末ロックと最新OSの維持が不可欠です。

実際、GoogleのセキュリティチームやAppleのプラットフォームセキュリティ白書でも、生体認証単体ではなく「デバイスセキュリティ全体の一部」として評価すべきだと明記されています。これは学術研究や業界レポートでも共通した見解です。

また、「顔認証は写真で突破されるのでは」という疑問も根強いですが、近年の実装では赤外線センサーや深度マップを用いた立体認識が主流です。AppleのFace IDは発表時から誤認識率が100万分の1以下とされ、Androidのクラス3生体認証も金融用途に耐える基準を満たしています。

総合すると、生体認証は単独で魔法の鍵になる技術ではありませんが、公開鍵暗号と組み合わさった現在の認証設計においては、パスワードより桁違いに安全な入口として機能しています。不安を感じる場合こそ、仕組みを理解し、正しい設定で使うことが最大の防御策になります。

Apple・Google・Microsoftの実装思想の違い

パスキーは同じFIDO標準に基づく技術ですが、Apple・Google・Microsoftの実装思想には明確な違いがあります。これは単なるUIの差ではなく、各社がどこに価値を置き、どのユーザー体験を最優先するかという思想の反映です。

Appleは「体験の完成度」と「プライバシーの不可侵性」を最優先します。iCloudキーチェーンに深く統合されたパスキーは、OSレベルで完全に隠蔽され、ユーザーが鍵管理を意識する場面はほとんどありません。Appleの公式ドキュメントやFIDOアライアンスの解説によれば、秘密鍵はエンドツーエンド暗号化され、Apple自身も復号できない設計です。結果として、Face IDやTouch IDで即座にログインできる一方、他社OSやブラウザとの連携は限定的で、快適さと引き換えにエコシステム内完結を選ぶ思想が見て取れます。

Googleは「規模」と「柔軟性」を軸に据えています。AndroidとChromeという世界最大級の利用基盤を背景に、Googleパスワードマネージャーを中心としながらも、Android 14以降ではサードパーティ製認証情報マネージャーをOS標準で許容しました。これはFIDOアライアンスやGoogle for Developersの資料でも強調されている点で、ユーザーが1PasswordやBitwardenを既定のパスキープロバイダーとして選択できます。利便性を維持しつつ、ベンダーロックインを緩和する姿勢は、オープンエコシステムを志向するGoogleらしい実装です。

| 企業 | 実装思想の軸 | ユーザー体験の特徴 |

|---|---|---|

| Apple | 統制と一貫性 | 意識させないほど滑らかだが、他環境との連携は限定的 |

| 拡張性と選択肢 | 複数OS・マネージャーを横断できる柔軟さ | |

| Microsoft | 業務要件と段階的移行 | 企業ポリシーと共存する堅実だがやや複雑な体験 |

Microsoftは「企業利用との整合性」を最重要視しています。Windows HelloをFIDO認証器として活用しつつ、TPMに紐づくデバイスバウンドな性質を色濃く残している点が特徴です。Microsoft LearnやEntra IDの公式解説でも、パスキーはゼロトラストや条件付きアクセスの一要素として位置付けられています。そのため、個人利用では同期や移行に手間を感じる場面がある一方、組織管理下では高い統制力を発揮します。

この三社の違いを一言で表すなら、Appleは「考えさせない安全」、Googleは「選べる自由」、Microsoftは「管理できる信頼」です。FIDO標準という共通基盤の上に、各社が異なる価値観を積み上げているからこそ、同じパスキーでも体験に差が生まれます。ガジェットやツールに関心の高い読者ほど、この思想の違いを理解することで、自分の利用環境に最適なプラットフォーム選択ができるようになります。

クロスデバイス認証で起きがちな問題

クロスデバイス認証は、異なる端末間でパスキーを使えるという理想を実現する一方で、実運用では独特のトラブルが発生しやすい領域です。特に多いのが、PCとスマートフォンが連携するハイブリッドフローにおける失敗で、技術的には正しく実装されていても、ユーザー体験としては不安定に感じられるケースが少なくありません。

代表的な問題は、QRコードを読み取った後に認証が進まない現象です。FIDOアライアンスの設計ガイドラインによれば、クロスデバイス認証ではフィッシング対策としてBluetooth Low Energyによる近接確認が必須とされています。そのため両デバイスでBluetoothが有効になっていない、あるいはOS側で権限が制限されているだけで認証は失敗します。ユーザーから見ると「QRコードは読めたのに止まった」という不可解な体験になりやすいのが実情です。

また、企業ネットワークやVPN環境も大きな障壁になります。MicrosoftやGoogleの開発者向け資料でも触れられている通り、クロスデバイス認証ではクラウドを介した双方向通信が行われます。この際、社内ファイアウォールや常時接続型VPNがWebSocket通信を遮断すると、スマートフォン側で生体認証を完了してもPCに結果が返らず、最終的にタイムアウトします。Redditなどの技術コミュニティでも、業務用PCほど失敗率が高いという報告が目立ちます。

| 発生しやすい問題 | 技術的背景 | ユーザーの体感 |

|---|---|---|

| QRコード後に停止 | BLE近接確認が成立しない | 読み取れたのに進まない |

| 認証がタイムアウト | VPNやFWで通信遮断 | 何度試しても失敗 |

| 毎回スマホが必要 | パスキーが端末に固定 | 手間が増えた印象 |

もう一つ見落とされがちなのが、UXの一貫性の欠如です。Apple、Google、Microsoftはいずれもクロスデバイス認証をサポートしていますが、通知の出方や操作手順は統一されていません。あるサービスではカメラ起動、別のサービスでは共有メニューから選択する必要があり、ユーザーは毎回「正しい操作」を学習し直す必要があります。これはW3Cが定義するWebAuthn仕様の範囲外、つまり各ベンダー実装に委ねられている部分が多いためです。

さらに、複数アカウントを使い分けているパワーユーザーほど混乱しやすい問題もあります。例えば、同じiPhoneに個人用と仕事用のApple IDやGoogleアカウントを切り替えて利用している場合、どのアカウントのパスキーが呼び出されているのかがUI上で明示されないことがあります。FIDO仕様自体は安全でも、アカウント文脈の不透明さが誤操作やログイン失敗を招く点は、現行実装の弱点と言えます。

こうした問題について、OktaやGÉANTのホワイトペーパーでは「クロスデバイス認証は過渡期の解であり、万能ではない」と指摘されています。特に日常的にPCとスマホを行き来するユーザーにとっては、利便性向上どころか、パスワード時代より煩雑に感じる瞬間があるのも事実です。クロスデバイス認証で起きがちなこれらの問題を理解しておくことが、パスキーをストレスなく使い続けるための前提条件になります。

サードパーティ製マネージャーという選択肢

パスキーが一般化した現在でも、多くのユーザーが直面するのがエコシステム分断の問題です。iPhoneとWindows、MacとAndroidといった複数環境を横断する使い方では、OS標準のパスキー管理だけでは摩擦が生じます。この課題に対する現実的な解が、サードパーティ製マネージャーという選択肢です。

1PasswordやBitwardenなどの専業マネージャーは、パスキーを独自の暗号化ボルトで管理し、OSやブラウザの違いを意識させない体験を提供します。FIDOアライアンスの公開資料によれば、マルチデバイス環境での認証失敗や再試行は、ユーザー体験を大きく損なう主要因とされていますが、サードパーティ製マネージャーはこの点を構造的に解消します。

具体的には、iPhoneで作成したパスキーを、そのままWindows上のChromeやFirefoxで利用できます。QRコードの読み取りやBluetooth接続を介したクロスデバイス認証が不要となり、ログインは拡張機能のワンクリックで完了します。これはRedditなどの技術者コミュニティで不満が多いハイブリッドフローの摩擦を回避できる点として高く評価されています。

代表的なサービスを比較すると、それぞれに明確な思想の違いがあります。1PasswordはUXの完成度と企業利用を意識した設計が特徴で、Bitwardenはオープンソースによる透明性とコストパフォーマンスが強みです。Dashlaneは利用状況の可視化やレポート機能に注力しています。

| サービス名 | 対応OS | 特徴的な強み |

|---|---|---|

| 1Password | iOS / Android / Windows / macOS / Linux | 洗練されたUXと開発者向け機能の充実 |

| Bitwarden | 主要OSすべて | オープンソースと無料プランの実用性 |

| Dashlane | 主要OSすべて | セキュリティ可視化と管理機能 |

セキュリティ面でも、これらのマネージャーはFIDO2とエンドツーエンド暗号化を前提に設計されています。OktaやGÉANTのホワイトペーパーによれば、サードパーティ製マネージャーはOS標準実装と同等の暗号強度を保ちながら、運用リスクを分散できる点が評価されています。特定ベンダーのアカウント侵害が即座に全認証基盤の崩壊につながらない構造は、リスク管理の観点で重要です。

特に注目すべきは、Bitwardenが進めるPRF拡張のように、マネージャー自体のログインにもパスキーを用いる試みです。これにより、マスターパスワードという最後の弱点すら排除される可能性があります。サードパーティ製マネージャーは、単なる補助ツールではなく、ポスト・パスワード時代の中核インフラへ進化しつつあります。

複数デバイスを使いこなすガジェット志向のユーザーにとって、サードパーティ製マネージャーは妥協案ではありません。自由なデバイス選択と高いセキュリティ水準を両立するための、最も合理的で現実的な選択肢です。

YubiKeyなど物理セキュリティキーの役割

YubiKeyに代表される物理セキュリティキーは、パスキー時代においても「所有による認証」を極限まで突き詰めた存在です。スマートフォンやPCに保存される同期型パスキーが利便性を重視する一方で、物理キーは秘密鍵を物理デバイス内部から一切外に出さないという原則を守り続けています。この一点が、他の認証手段と決定的に異なる役割を与えています。

FIDOアライアンスやYubicoの技術資料によれば、YubiKey内部のセキュアエレメントで生成された秘密鍵はエクスポート不可であり、OSやマルウェアからも直接アクセスできません。つまり、クラウドアカウントが侵害された場合や、端末が高度なマルウェアに感染した場合でも、物理キーそのものを奪われない限り認証は成立しません。これは同期型パスキーが抱える「クラウド同期」という構造的リスクを根本から排除します。

特に注目すべきは、YubiKey 5シリーズのファームウェア更新により、保存可能なパスキー数が最大100件まで拡張された点です。かつては「バックアップ用途」に留まっていた物理キーが、2026年時点では実運用のメイン認証器として現実的な容量を持つようになりました。Google Titan Security Keyでは最大250件とされており、大規模なアカウント管理にも対応できます。

| 観点 | 物理セキュリティキー | 同期型パスキー |

|---|---|---|

| 秘密鍵の所在 | 物理キー内のみ | クラウド同期 |

| フィッシング耐性 | 非常に高い | 非常に高い |

| アカウント乗っ取り耐性 | 最高水準 | クラウド依存 |

| 利便性 | 持ち歩き必須 | 自動同期 |

実際、Googleは自社の高度な保護機能プログラムにおいて物理セキュリティキーの利用を必須条件とし、標的型攻撃を受けやすいジャーナリストや活動家を守ってきました。この運用実績は、物理キーが理論上だけでなく、現実の脅威環境でも有効であることを示しています。

一方で、物理キーは万能ではありません。紛失時の復旧が困難であるため、必ず複数本を登録し、バックアップキーを安全な場所に保管する運用が前提となります。この点は利便性を犠牲にしたトレードオフですが、その代わりに得られるのは国家レベルの攻撃を想定した防御力です。

結論として、YubiKeyなどの物理セキュリティキーの役割は「すべてのログインを置き換えること」ではありません。クラウド同期やOS依存を前提とする現代の認証環境において、最後の砦としての絶対的な所有証明を提供することこそが、その本質的価値です。

日本国内サービスのパスキー対応最新動向

日本国内では、パスキー対応が「一部の先進企業の取り組み」から「主要オンラインサービスの標準要件」へと急速に移行しています。背景には、日本市場特有のスマートフォン中心の利用形態と、フィッシング詐欺や不正ログイン被害の深刻化があります。FIDOアライアンスによれば、パスキーはSMS認証やメールOTPと比較してフィッシング耐性が根本的に高く、国内事業者にとってもコスト削減とセキュリティ強化を同時に実現できる選択肢になっています。

特に象徴的なのがメルカリです。同社は2024年以降、すべてのログインを原則パスキーに統一し、2025年には登録者数が1,000万人を突破しました。これは国内単一サービスとしては最大規模で、**高頻度ログインかつ金銭取引を伴うC2Cサービスでもパスワードレスが成立する**ことを実証した事例です。セキュリティ研究者の間でも「日本で最も完成度の高い実運用例」として頻繁に引用されています。

日本市場では「ログイン簡略化」よりも「不正対策・本人確認強化」を主目的にパスキーが導入されている点が大きな特徴です。

金融・通信分野では、より慎重かつ段階的な展開が進んでいます。NTTドコモのdアカウントは「いつもパスキー設定」として提供されていますが、専用アプリを介した認証フローを採用しており、Web標準のWebAuthnとは一部挙動が異なります。一方で、パスワード自体を無効化できる設計は、リスト型攻撃を完全に遮断できる点で評価が高いです。

金融機関では、パスキー単体ではなくeKYCと組み合わせる動きが顕著です。三菱UFJモルガン・スタンレー証券は、2026年からメールOTPを廃止しパスキーへ移行する計画を公表しています。登録時にマイナンバーカードや運転免許証のIC読取を必須とすることで、**「便利なログイン手段」ではなく「本人性を担保する認証基盤」**として位置づけている点が特徴です。

| サービス分野 | 代表的サービス | パスキーの位置づけ |

|---|---|---|

| C2C・EC | メルカリ | 全面パスワードレス化 |

| 通信キャリア | dアカウント | アプリ主導の不正対策 |

| 金融 | 三菱UFJ系、PayPay銀行 | eKYCと連動した強固な認証 |

巨大ID基盤を持つYahoo! JAPANや楽天も、この流れを後押ししています。Yahoo! JAPANはSMS依存からの脱却を進め、Android端末を中心にパスキー利用を推奨しています。楽天は規約改定を通じて多要素認証を必須化し、その中核にパスキーを据える方針を示しました。**国内では「経済圏全体のID防衛」という文脈でパスキーが語られる点**が、欧米の単純なUX改善とは異なる切り口です。

このように日本国内の最新動向を見ると、パスキーはすでに実験段階を終え、業種ごとの要件に応じて実装が最適化されるフェーズに入っています。今後は対応・非対応の差が、ユーザーからの信頼やサービス選択に直接影響する指標になっていくでしょう。

2026年以降に起こる認証体験の変化

2026年以降、私たちの認証体験は「ログイン操作」そのものを意識しない段階へと進化していきます。これまでの認証は、ID入力、パスワード入力、追加認証という明確な手順が存在していましたが、パスキーの普及により、その境界が急速に曖昧になっています。

FIDOアライアンスやW3Cの仕様設計思想に共通するのは、認証を行為ではなく状態として扱う点です。**ユーザーが正しいデバイスを所有し、本人として操作している状態そのものが認証になる**ため、サービス側は「ログインしてください」と要求する必要がなくなりつつあります。

具体的には、アプリ起動やWebアクセス時に、OSやブラウザがバックグラウンドでパスキーの存在と本人確認の可否を即座に判断し、条件を満たせばそのまま利用可能になる設計が主流になります。GoogleやAppleの開発者向けドキュメントでも、明示的なログイン画面を省略する設計パターンが推奨され始めています。

この変化はユーザー体験だけでなく、セキュリティ判断の軸も変えます。**正しい秘密鍵を持つデバイスかどうかが一次判定となり、IPアドレスやSMSコードの重要性は相対的に低下**します。OktaやMicrosoftのホワイトペーパーでも、リスクベース認証の前提条件としてパスキーが位置付けられています。

| 従来の体験 | 2026年以降の体験 |

|---|---|

| ログイン画面に遷移 | アプリ起動時に即認証 |

| 文字入力が中心 | 生体認証が中心 |

| 失敗前提のリカバリー設計 | 失敗しにくい前提設計 |

特に注目すべきは、認証と本人確認の融合です。金融機関や行政分野では、eKYCとパスキーを連動させ、初回のみ厳格な確認を行い、その後はデバイス所有を信頼の根拠とする流れが加速しています。これはGÉANTやFIDOの研究資料でも示されている方向性です。

結果として、ユーザーは「認証された」という意識すら持たなくなります。**デバイスを開いて操作する行為そのものが、常時更新される認証セッションになる**ためです。この体験は、一度慣れると従来のパスワード入力に強い違和感を覚えるほど自然なものになります。

2026年以降の認証体験の本質は、セキュリティ強化ではなく、信頼の再配置にあります。人が覚える秘密から、デバイスが保持する鍵へ。その転換が、日常のデジタル体験を静かに、しかし決定的に変えていきます。

参考文献

- FIDO Alliance:Passkey Adoption Doubles in 2024: More than 15 Billion Online Accounts Can Leverage Passkeys

- FIDO Alliance:FIDO Passkeys: Passwordless Authentication

- Apple Support:Use passkeys to sign in to websites and apps on iPhone

- Google Account Help:Use passwords & passkeys across your devices

- 1Password Blog:The state of passkeys in 2025

- メルカリ公式:すべてのログインに生体認証「パスキー」を導入